Seit der Einführung des “Active Directory” mit Windows 2000, können standardmäßig “authentifizierte Benutzer” 10 Clients in die Domäne aufnehmen.

Im weiteren Verlauf wird beschrieben, welche beiden Möglichkeiten dem Administrator zur Verfügung stehen um diese Konfiguration zu ändern

und wie die notwendige Berechtigung zum “Hinzufügen der Clients zur Domäne” an die entsprechenden Personen erteilt werden können.

Die Gruppenrichtlinie

In der Default Domain Controllers Richtlinie ist das Benutzerrecht festgelegt, wer Arbeitsstationen zur Domäne hinzufügen darf.

Der Pfad ist folgender:

Computerkonfiguration\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien\

Zuweisen von Benutzerrechten\Hinzufügen von Arbeitsstationen zur Domäne

Diese Richtlinie enthält standardmäßig bereits die Gruppe Authentifizierte Benutzer.

Somit ist es jedem Domänen-Benutzer möglich, 10 Clients in die Domäne hinzuzufügen.

Weitere Benutzer und/oder Gruppen können jederzeit in die Richtlinie hinzugefügt werden.

Dieses Verhalten ist aber meistens (wegen der Unternehmensrichtlinie) nicht gewünscht.

Nicht nur, dass der Domänen-Benutzer sein privates Laptop – das nicht den Sicherheitsrichtlinien des Unternehmens entspricht –

mitbringen und zur Domäne hinzufügen könnte, sondern, er kennt bereits das lokale Administrator Kennwort und kann sich damit lokal anmelden.

Danach hat er die Möglichkeit, seinen Domänen-Account (unter Angabe seiner Domänen-Benutzer Daten) der lokalen Gruppe Administratoren hinzufügen.

Um dies zu unterbinden, könnte man aus der o.g. Richtlinie die Gruppe „Authentifizierte Benutzer“

entfernen und lediglich autorisierte Benutzer aus der IT-Abteilung hinzufügen.

Das Kontingent von 10 Arbeitsstationen, wird im Attribut MS-DS-Machine-Account-Quota das sich in den Eigenschaften

der Domänenpartition befindet festgelegt. Dieser Wert lässt sich mit ADSIEdit verändern. Wird im Attribut als Wert “0” eingetragen,

können die in der Richtlinie eingetragenen Benutzer oder Gruppen keine Arbeitsstationen mehr zur Domäne hinzufügen.

Das im Attribut definierte Kontingent, gilt ausschließlich für die Benutzer und Gruppen die in der o.g. Richtlinie definiert sind.

Sie gilt nicht für Benutzer oder Gruppen, die die Berechtigung zum Erstellen von Computerobjekten delegiert bekommen haben.

Wie viele Arbeitsstationen der Benutzer bereits zur Domäne hinzugefügt hat, wird anhand des Attributs MS-DS-Creator-SID,

dass sich in den Eigenschaften der Computerkonten befindet errechnet. In diesem Attribut wird die ObjectSID (als ein “Octet Stream”)

des Benutzers eingetragen, natürlich nur, wenn die Grenze des im Attribut MS-DS-MachineAccountQuota eingetragenen Werts (standardmäßig 10)

noch nicht erreicht wurde. Das überprüfen geht recht schnell, da das Attribut MS-DS-Creator-SID indiziert ist.

Wird ein Client der vom Benutzer zur Domäne hinzugefügt wurde aus der Domäne entfernt, deaktiviert sich lediglich das Computerkonto im AD.

Das Computerkonto bleibt jedoch weiterhin im AD bestehen. Erst wenn das Computerkonto aus dem AD gelöscht wird,

kann der Benutzer einen weiteren Client zur Domäne hinzufügen.

Falls aber ein Benutzer dem die Berechtigung “Erstellen von Computerobjekten” delegiert wurde oder ein administratives Konto (Domänen-Admin)

einen Client zur Domäne hinzufügt, erhält anschließend das Attribut MS-DS-Creator-SID im Computerkonto keinen Wert!

Wenn nun ein Client mithilfe des Benutzerrechts “Hinzufügen von Arbeitsstationen zur Domäne” zur Domäne hinzugefügt wurde,

wird als Besitzer des Computerkontos die Gruppe “Domänen-Admins” eingetragen. Das Computerkonto befindet sich

nicht im Besitz desjenigen, der den Client zur Domäne hinzugefügt hat. Natürlich wird aber im Attribut MS-DS-Creator-SID

die ObjektSID des Benutzers eingetragen.

Besitzt ein Benutzer das Recht Hinzufügen von Arbeitsstationen zur Domäne und wurde ihm zusätzlich die Berechtigung zum Estellen

von Computerkonten in der Domäne delegiert, wird der Client basierend auf der delegierten Berechtigung zur Domäne hinzugefügt und nicht

basierend auf dem Benutzerrecht.

Die Erklärung zu der o.g. Richtlinie lautet wie folgt:

Mit dieser Sicherheitseinstellung wird festgelegt, welche Gruppen oder Benutzer Arbeitsstationen zu einer Domäne hinzufügen können.

Diese Sicherheitseinstellung ist nur für Domänencontroller gültig. Standardmäßig besitzt jeder

authentifizierte Benutzer dieses Recht und kann bis zu 10 Computerkonten in der Domäne erstellen.

Durch Hinzufügen eines Computerkontos zur Domäne kann der Computer an der Active Directory-Vernetzung teilnehmen.

Wenn eine Arbeitsstation zum Beispiel einer Domäne hinzugefügt wird, kann diese Arbeitsstation Konten und Gruppen erkennen,

die in Active Directory vorhanden sind.

Standardwert: “Authentifizierte Benutzer” bei Domänencontrollern.

Hinweis: Benutzer, die für den Active Directory-Container “Computer” die Berechtigung zum Erstellen von Computerobjekten

besitzen, können auch in der Domäne Computerkonten erstellen. Der Unterschied ist, dass auf Benutzer, die über Berechtigungen

für den Container verfügen, die Einschränkung zum Erstellen von maximal 10 Benutzerkonten nicht zutrifft. Darüber hinaus sind

die Computerkonten, die mithilfe von “Hinzufügen von Arbeitsstationen zur Domäne” erstellt wurden, im Besitz von

Domänenadministratoren, während bei Computerkonten, die mithilfe der Berechtigungen für den Container “Computer” erstellt wurden,

der Ersteller des Computerkontos der Besitzer ist. Wenn ein Benutzer über Berechtigungen für den Container verfügt und auch das Benutzerrecht

“Hinzufügen von Arbeitsstationen zur Domäne” besitzt, wird der Computer basierend auf den Berechtigungen für den Container “Computer” und nicht

basierend auf dem Benutzerrecht hinzugefügt.

Die Objektdelegierung

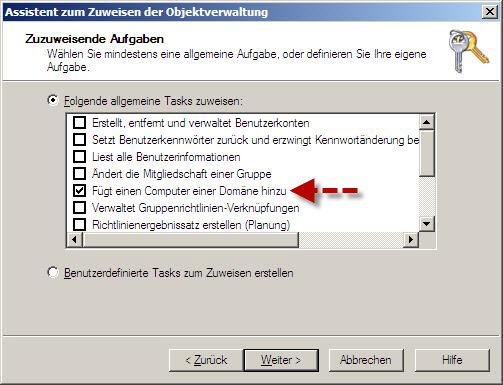

Idealerweise delegiert man über die Objektverwaltung in der MMC Active Directory-Benutzer und Computer (dsa.msc) einem Benutzer (besser einer Gruppe) die Berechtigung “Fügt einen Computer einer Domäne hinzu”, anstatt die Werte in der o.g. Gruppenrichtlinie zu verändern. Dazu kann man mit einem Rechtsklick auf den Domänennamen in der dsa.msc den Objektdelegierungsassistenten aufrufen. Die entsprechende Berechtigung wird dann durch einen “allgemeinen Task” delegiert.

Diese Vorgehensweise hat aber einen Nachteil. Da der Objektdelegierungsassistent auf “Domänenebene” ausgeführt wurde,

können die Benutzer die diese Berechtigung erhalten haben in der MMC dsa.msc in jedem Container (dazu zählen auch OUs)

Computerkonten erstellen. Für viele Administratoren sind das (zurecht) zu viele Berechtigungen, denn die Benutzer sollen nur die

nötigsten Berechtigungen erhalten. Aber dieser allgemeine Task steht standardmäßig weder auf dem Standard-Container Computers,

noch in einer OU zur Verfügung. Das kommt daher, da in der Datei delegwiz.inf im [template6] lediglich der Eintrag

AppliesToClasses=domainDNS existiert. Dieser Eintrag lässt sich bearbeiten, so das die allgemeine Aufgabe

“Fügt einen Computer einer Domäne hinzu” auch auf dem Standard-Container Computers und

auf OUs zur Verfügung steht. Das würde dann folgendermaßen aussehen:

;———————————————————-

[template6] <– ACHTUNG: Bei dieser Vorlage muss auf die Groß- und Kleinschreibung geachtet werden!

AppliesToClasses=domainDNS,organizationalUnit,container

Description=”Fügt einen Computer einer Domäne hinzu”

ObjectTypes=SCOPE,computer

[template6.SCOPE]

;Berechtigung um Computerobjekte zu erstellen

computer=CC

[template6.computer]

;Berechtigungen für das Hinzufügen eines Computers zur Domäne

CONTROLRIGHT=”Validated write to DNS host name”,”Account Restrictions”,”Reset Password”,”Validated write to service principal name”

;———————————————————-

Nach der Bearbeitung der Datei kann nun die Delegierung z.B. auf dem Standard-Container Computers

durchgeführt werden. Danach kann der Benutzer der diese Berechtigung erteilt bekommen hat, vom Client aus

diesen zur Domäne hinzufügen.

Der Benutzer kann einen Client auch dann zur Domäne hinzufügen, wenn dieser zuvor vom Domänen-Admin (!)

zur Domäne hinzugefügt und später wieder entfernt wurde. Das Computerobjekt im AD bleibt weiterhin im Besitz

des Domänen-Admins. Jedoch kann der Benutzer der diese Berechtigung erteilt bekommen hat, einen Client der zuvor

vom Domänen-Admin aus der Domäne entfernt wurde, erneut zur Domäne hinzufügen.

Zur Erinnerung: Wird ein Client von der Domäne zu einer Arbeitsgruppe hinzugefügt, bleibt das Computerkonto im AD

bestehen und wird nicht gelöscht!

Wird jedoch diese Berechtigung auf einer OU delegiert, so muss der Benutzer zuerst in der entsprechenden OU

das Computerkonto erstellen und kann erst dann, den Client zur Domäne hinzufügen.

Die Delegierung muss nicht zwangsläufig über den Assistenten eingerichtet werden. Stattdessen kann die Delegierung

auch durch das Bearbeiten der “Discretionary Access Control List (DACL)” des Containers oder mit DSACLS eingerichtet werden.

Für die Delegierung über die DACL, ist nach Hinzufügen des entsprechenden Benutzers oder der Gruppe, im Feld “Übernehmen für”

die Option Dieses und alle untergeordneten Objekte auszuwählen. Bei den Berechtigungen gilt es dann

die Option “Computer” erstellen zuzulassen. Auch hierbei gilt, wird die Delegierung im Standard-Container Computers eingerichtet,

kann der Benutzer den Client vom Client aus zur Domäne hinzufügen. Andernfalls muss zuerst das Computerkonto in der OU erstellt werden,

ehe der Client zur Domäne hinzugefügt werden kann.

Objektdelegierungen einrichten

Benutzer die über diese Berechtigung verfügen, können unbegrenzt Clients zur Domäne hinzufügen.

Versierte Administratoren können diese Berechtigung (Computerobjekte erstellen) natürlich auch automatisiert mit DSACLS vergeben.

Weitere Informationen:

Der Objektdelegierungsassistent

Delegierte Berechtigungen im AD verstehen

Delegierte AD-Berechtigungen anzeigen und entfernen

Default Limit to Number of Workstations a User Can Join to the Domain

Domain Users Cannot Join Workstation or Server to a Domain

“You Have Exceeded the Maximum Number of Computer Accounts” Error Message When You Try to Join a Windows XP Computer to a Windows 2000 Domain

Comments are closed, but trackbacks and pingbacks are open.