Neben den grafischen Werkzeugen wie z.B. Active Directory-Benutzer und -Computer (dsa.msc), Active Directory-Standorte und -Dienste (dssite.msc) etc. oder den ds*-Kommandozeilentools (dsadd, dsget, dsquery…) steht im Windows Server 2008 R2 erstmals die AD-PowerShell zur Verfügung. In der AD-PowerShell werden dem Administrator 76 AD-Cmdlets mit geliefert.

Die AD-PowerShell ist nicht von der RPC- oder LDAP-Schnittstelle abhängig, sondern von dem Dienst Active Directory-Webdienste (ADWS) (wie auch das AD-Verwaltungscenter), das erst ab Windows Server 2008 R2 zur Verfügung steht.

Mit der AD-PowerShell lässt sich eine Active Directory-Umgebung unter Windows Server 2003, Windows Server 2008 und Windows Server 2008 R2 administrieren. Des Weiteren kann man AD LDS-Instanzen oder „configuration sets“ und AD-Snapshots mit der AD-PowerShell verwalten.

Doch bevor eine Windows Server 2003 oder Windows Server 2008 Domäne mit der AD-PowerShell von einem Windows 7 Client oder Windows Server 2008 R2 worauf jeweils das RSAT installiert ist, administriert werden kann, muss vorher das Active Directory Management Gateway Service (AD MGS) auf einem Windows Server 2003 DC oder Windows Server 2008 DC installiert werden. Das AD MGS ist das ADWS für Windows Server 2003 und Windows Server 2008.

Die AD Management Gateway Services für Windows Server 2003 und Windows Server 2008

Zu finden ist die AD-PowerShell unter Start – Verwaltung – Active Directory Module for Windows PowerShell. Für die Freunde der grafischen Oberfläche hat Redmond ebenfalls vorgesorgt. Im Server Manager existiert das Feature Windows PowerShell Integrated Scripting Environment (ISE), mit dem dem Administrator eine PowerShell-Entwicklungsumgebung zur Verfügung steht. Nach der Installation steht die Powershell-Entwicklungsumgebung unter Start – Alle Programme – Zubehör – Windows Powershell zur Verfügung. Doch bevor mit dem ISE auf das AD zugegriffen werden kann, müssen vorher mit dem Befehl import-module activedirectory die AD-Cmdlets geladen werden. Anschließend kann der Administrator im ISE seine AD-PowerShell-Skripte erstellen, die mit der Endung „.ps1“ zu speichern sind.

Dadurch das die AD-PowerShell pipeline-fähig ist und sich so verschiedene Cmdlets miteinander verbinden lassen, stellt die AD-PowerShell ein mächtiges Werkzeug dar. Sei es zur täglichen Administration oder bei immer wiederkehrenden Automatisierungsaufgaben, die AD-PowerShell eignet sich in jedem Fall. Mit der AD-PowerShell können in einer einzigen Konsole viele Aufgaben durchgeführt werden, wozu in früheren Betriebssystemversionen mehrere Werkzeuge bzw. MMCs notwendig waren.

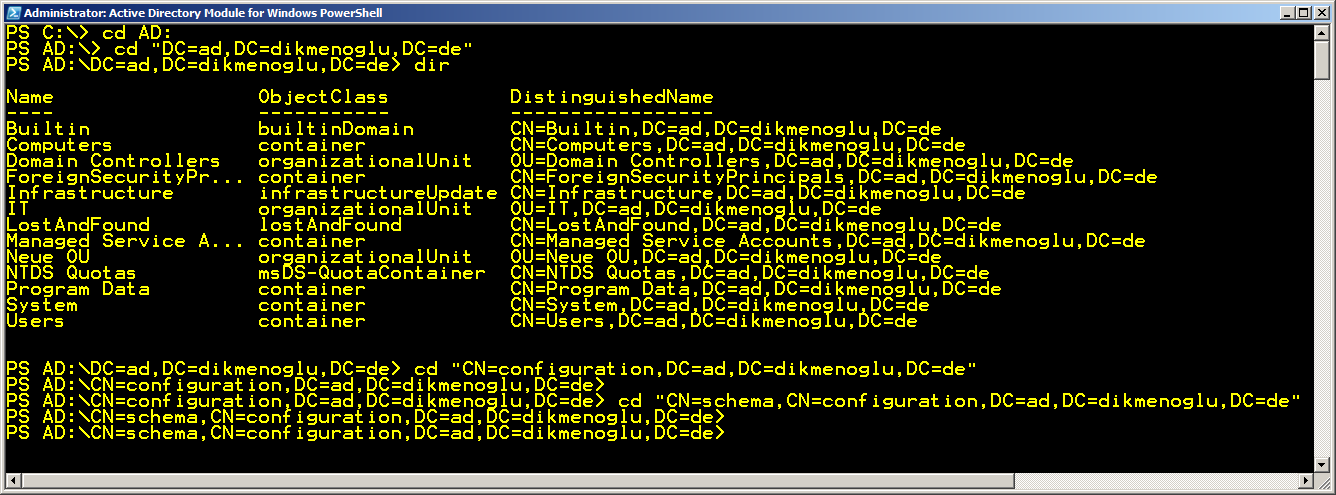

Mit der AD-PowerShell ist es auch möglich, wie in einer Kommandozeile (CMD) in der man durch die Verzeichnisse navigiert, durch das AD zu navigieren. In der AD-PowerShell wechselt man mit cd AD: in die AD-Ebene. Dort kann man dann mit dem Befehl cd „DC=blog,DC=dikmenoglu,DC=de“ auf die Domänenpartitionsebene wechseln und mit dir sich die Container die sich darunter befinden anzeigen lassen. Natürlich kann man auch auf jede andere Verzeichnispartition wie z.B. die Konfigurations- oder Schemapartition durch die Angabe des Distinguished Names (DN) der entsprechenden Verzeichnispartition wechseln.

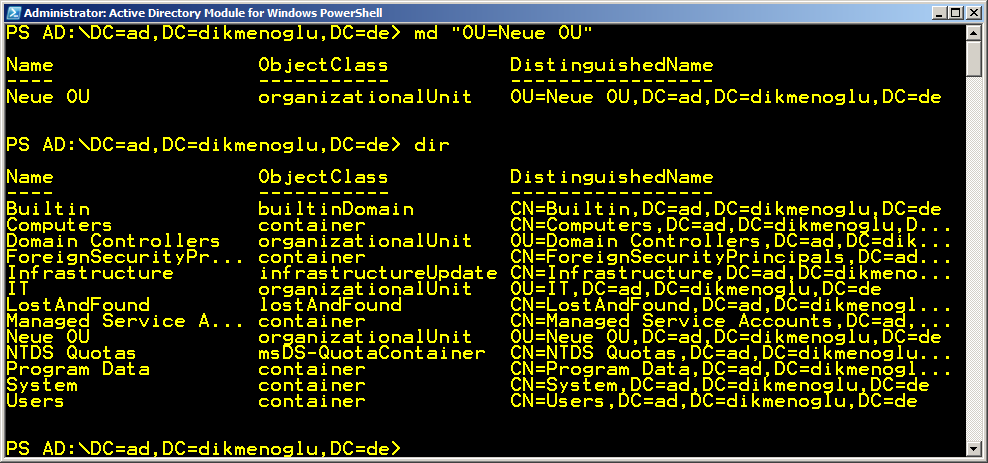

Auch kann man auf diesem Weg z.B. eine neue OU erstellen. Mit dem Befehl md „OU=Neue OU“ kann man auf der Ebene auf der man sich befindet eine neue OU erstellen.

Wenn man in der AD-PowerShell Skripte einsetzen möchte, wird das unter Umständen fehlschlagen. Denn das Ausführen von Skripten wird von der Ausführungsrichtlinie, der sogenannten Execution Policy bestimmt. Damit Skripte ausgeführt werden dürfen, muss mit dem PowerShell-Befehl Set-ExecutionPolicy Remotesigned die Ausführungsrichtlinie angepasst werden. Mit dem Parameter Remotesigned wird definiert, dass Skripte die aus dem Internet oder von anderen öffentlichen Orten stammen, signiert sein müssen. Jedoch dürfen lokal gespeicherte Skripte ohne Signatur ausgeführt werden.

Weitere Informationen zum digitalen signieren von Skripten werden im folgenden Artikel beschrieben:

http://technet.microsoft.com/en-us/magazine/2008.04.powershell.aspx?pr=blog

Weitere Informationen zur AD-PowerShell:

Die AD-Powershell im Windows Server 2008 R2

Die AD-Commandlets (kurz Cmdlets) die zur Verfügung stehen

Die Cmdlets sind durch ihre Namen weitestgehend selbsterklärend. Die unten aufgeführten Cmdlets kann man sich mit dem Befehl get-command anzeigen lassen, wie z.B. get-command get-ad*, get-command new-ad* oder get-command remove-ad* usw. Alle AD-Cmdlets werden mit diesem Befehl angezeigt: Get-Command *-ad*

Eine ausführliche und detaillierte Hilfe zu den folgenden Cmdlets lässt sich wie folgt anzeigen:

- Get-Help <Cmdlet Name> -Detailed (z.B. Get-Help Search-ADAccount -Detailed)

– Get-Help <Cmdlet Name> -Examples

– Get-Help <Cmdlet Name> -Full

Die Hilfe zu den Filtermöglichkeiten lässt sich mit diesem Befehl aufrufen:

get-help about_ActiveDirectory_Filter

AD-Objekte abrufen (22 Cmdlets)

- Get-ADAccountAuthorizationGroup

– Get-ADAccountResultantPasswordReplicationPolicy

– Get-ADComputer

– Get-ADComputerServiceAccount

– Get-ADDefaultDomainPasswordPolicy

– Get-ADDomain

– Get-ADDomainController

– Get-ADDomainControllerPasswordReplicationPolicy

– Get-ADDomainControllerPasswordReplicationPolicyUsage

– Get-ADFineGrainedPasswordPolicy

– Get-ADFineGrainedPasswordPolicySubject

– Get-ADForest

– Get-ADGroup

– Get-ADGroupMember

– Get-ADObject

– Get-ADOptionalFeature

– Get-ADOrganizationalUnit

– Get-ADPrincipalGroupMembership

– Get-ADRootDSE

– Get-ADServiceAccount

– Get-ADUser

– Get-ADUserResultantPasswordPolicy

AD-Objekte erstellen (7 Cmdlets)

- New-ADComputer

– New-ADFineGrainedPasswordPolicy

– New-ADGroup

– New-ADObject

– New-ADOrganizationalUnit

– New-ADServiceAccount

– New-ADUser

AD-Objekte entfernen (12 Cmdlets)

- Remove-ADComputer

– Remove-ADComputerServiceAccount

– Remove-ADDomainControllerPasswordReplicationPolicy

– Remove-ADFineGrainedPasswordPolicy

– Remove-ADFineGrainedPasswordPolicySubject

– Remove-ADGroup

– Remove-ADGroupMember

– Remove-ADObject

– Remove-ADOrganizationalUnit

– Remove-ADPrincipalGroupMembership

– Remove-ADServiceAccount

– Remove-ADUser

AD-Schreibvorgänge durchführen (15 Cmdlets)

– Set-ADAccountControl

– Set-ADAccountExpiration

– Set-ADAccountPassword

– Set-ADComputer

– Set-ADDefaultDomainPasswordPolicy

– Set-ADDomain

– Set-ADDomainMode

– Set-ADFineGrainedPasswordPolicy

– Set-ADForest

– Set-ADForestMode

– Set-ADGroup

– Set-ADObject

– Set-ADOrganizationalUnit

– Set-ADServiceAccount

– Set-ADUser

AD-Objekte hinzufügen (5 Cmdlets)

- Add-ADComputerServiceAccount

– Add-ADDomainControllerPasswordReplicationPolicy

– Add-ADFineGrainedPasswordPolicySubject

– Add-ADGroupMember

– Add-ADPrincipalGroupMembership

AD-Objekte und optionale AD-Funktionen deaktivieren (2 Cmdlets)

- Disable-ADAccount

– Disable-ADOptionalFeature

AD-Objekte und optionale AD-Funktionen aktivieren (2 Cmdlets)

- Enable-ADAccount

– Enable-ADOptionalFeature

AD-Objekte verschieben (3 Cmdlets)

- Move-ADDirectoryServer

– Move-ADDirectoryServerOperationMasterRole

– Move-ADObject

AD-Objekte umbenennen (1 Cmdlet)

- Rename-ADObject

AD-Dienstkontenkennwörter zurücksetzen (1 Cmdlet)

- Reset-ADServiceAccountPassword

AD-Objekte wiederherstellen (1 Cmdlet)

- Restore-ADObject

AD-Objekte suchen (1 Cmdlet)

- Search-ADAccount

AD-Dienstkonto deinstallieren (1 Cmdlet)

- Uninstall-ADServiceAccount

AD-Objekt entsperren (1 Cmdlet)

- Unlock-ADAccount

AD-Kontoablaufdatum zurücksetzen (1 Cmdlet)

- Clear-ADAccountExpiration

AD-Dienstkonto installieren (1 Cmdlet)

- Install-ADServiceAccount

AD-PowerShell „Benutzerobjekt“ Befehle

Mit dem Cmdlet Get-ADUser lassen sich Benutzerinformationen abfragen. Je nach Angabe der Suchkriterien werden bei der Abfrage ein oder mehrere Benutzerobjekte mit den gewünschten Attributen angezeigt. Mit dem Befehl Get-ADUser Yusuf werden standardmäßig die folgenden Werte angezeigt: DistinguishedName, Enabled, givenName, Name, ObjectClass, ObjectGUID, SamAccountName, ObjectSID, Surname, userPrincipalName

Bei allen PowerShell-Befehlen kann bei der Angabe von <Benutzer> zwischen den folgenden Angaben gewählt werden:

– sAMAccountName

– Distinguished Name (DN)

– ObjectSID

– ObjectGUID

Die Abfrage Get-ADUser „CN=Yusuf,OU=IT,DC=blog,DC=dikmenoglu,DC=de“, Get-ADUser S-1-5-21-2225156702-1871195563-4034089934-1101 oder Get-ADUser 6e90b6c6-0fc6-4aab-af7f-73b74f937980 liefern alle das gleiche Ergebnis.

Hinweis: Um die Funktion der Befehle sicherzustellen, ist es empfehlenswert die Befehle händisch einzutippen anstatt sie zu kopieren!

# Soll sich die Abfrage auf eine bestimmte OU (samt Unter-OUs) beschränken, so kann das mit dem Parameter –Searchbase und der Angabe des DN der OU durchgeführt werden.

Get-ADUser –LDAPFilter „(givenName=Yusuf)“ –SearchBase „OU=IT,DC=Domäne,DC=de“

# Zum Erhöhen der Suchleistung sollte man den Suchbereich auf ein einziges Objekt oder auf eine Objektteilmenge beschränken. Für diese Aufgabe stellt die DirectorySearcher-Klasse die SearchScope-Eigenschaft bereit. Der Suchbereich lässt sich auf eine der folgenden drei Einstellungen festlegen:

- Base: Hier wird das Objekt durchsucht, mit dem man verbunden ist. Wenn man sich z.B. mit einer OU verbunden hat, wird nur diese eine OU durchsucht und nicht noch zusätzlich die evtl. bestehenden Unter-OUs.

- OneLevel: Mit dieser Option werden alle Objekte die sich direkt, also eine Ebene tiefer, unter der Suchbasis befinden durchsucht.

- Subtree: Durchsucht alle Objekte, die in der Teilstruktur des verbundenen Objekts enthalten sind. Dabei werden alle Container im aktuellen Pfad und unterhalb der Suchbasis durchsucht.

Mit der Angabe des Parameters –SearchScope, lässt sich die Abfrage im vorherigen Beispiel ausschließlich auf die angegebene OU beschränken:

Get-ADUser –LDAPFilter „(givenName=Yusuf)“ –SearchBase „OU=IT,DC=Domäne,DC=de“ –SearchScope OneLevel

# Welche Benutzerkontoeigenschaften angezeigt werden, lässt sich mit dem Parameter –Properties beeinflussen. Wird beim Parameter –Properties als Wert ein Wildcard „*“ verwendet, so lassen sich alle Benutzerkontoeigenschaften anzeigen die im Benutzerobjekt enthalten sind:

Get-ADuser <Benutzer> -Properties *

# Möchte man sich bei einem bestimmten Benutzer neben den standardmäßig angezeigten Werten lediglich als weitere Benutzereigenschaft die Personalnummer, die Attribute employeeID und employeeNumber anzeigen lassen, so lautet der Befehl

Get-ADUser <Benutzer> –Properties employeeID,employeeNumber

# Alle Benutzerkonten in der Domäne anzeigen

Get-ADUser –Filter *

# Alle AD-Objekte anzeigen

Get-ADObject –Filter { ObjectClass –Like „*“ }

# Alle Benutzerkonten einer bestimmten OU im Spaltenformat anzeigen

Get-ADUser –Filter * -Searchbase „OU=<OU>,DC=Domäne,DC=de“ | FT

# Alle Benutzer in der Domäne mit dem Vornamen „Yusuf“ anzeigen

Get-ADUser –LDAPFilter „(givenName=Yusuf)“

# Alle Benutzerkonten in der Domäne mit der Personalnummer im Spaltenformat anzeigen

Get-ADUser -Filter * -Properties employeeID,employeeNumber | FT

# Mit einer Ambiguous Name Resolution (kurz ANR) die Benutzer anzeigen, die im Vornamen, Nachnamen oder sAMAccountName den Eintrag „Yus“ enthalten

Get-ADUser –Filter { ANR –eq „Yus“ }

# Alle Benutzerkonten aus „Mainz“ anzeigen

Get-ADUser –Filter {City –Like „Mainz“}

# Alle Benutzerkonten mit dem Vornamen „Yusuf“ anzeigen

Get-ADUser –Filter {givenName –Like „Yusuf“} | FT

# Alle Benutzerkonten mit dem Nachnamen „Dikmenoglu“ anzeigen

Get-ADUser –Filter {Surname –Like „Dikmenoglu“}

# Alle Benutzerkonten aus der Abteilung „EDV“ anzeigen

Get-ADUser –Filter {Department –Like „EDV“}

# Alle Benutzerkonten anzeigen die in ihrem „Common Name“ irgendwo den Eintrag „Yus“ haben

Get-ADUser –Filter { CN –Like „*Yus*“ }

# Alle Benutzer die einen Wert im Attribut mail eingetragen haben anzeigen

Get-ADUser –Filter { mail –Like „*“ }

oder

Get-ADObject –Filter { mail –Like „*“ –and ObjectClass –eq “user” }

# Alle Benutzer die einen Wert im Attribut mail eingetragen haben und mit Nachname „Dikmenoglu“ lauten anzeigen

Get-ADUser –Filter { mail –Like „*“ –and Surname –eq „dikmenoglu“ }

oder

Get-ADUser –Filter { mail –Like „*“ –and sn –eq „dikmenoglu“ }

# Alle Benutzerkonten die keinen Wert im Attribut mail eingetragen haben anzeigen

Get-ADUser –Filter { mail –notlike „*“ }

Oder

Get-ADUser –LDAPFilter „(!(email=*))“

# Alle Benutzerkonten die im Common Name mit „Yusuf“ oder „Kaan“ beginnen anzeigen

Get-ADUser -Filter { CN -like "Yusuf*" -or CN -eq "Kaan"

oder

Get-ADObject -Filter { objectClass -eq "user" -and (CN -like "Yusuf*" -or CN -eq "Kaan") }

# Die Gruppenmitgliedschaften eines Benutzers anzeigen

Get-ADPrincipalGroupMembership Yusuf

# Alle Benutzerkonten anzeigen, die als Vorgesetzten „Yusuf“ eingetragen haben

Get-ADUser -Filter { Manager -eq “Yusuf” }

# Die direkten Gruppenmitgliedschaften samt der „primären Gruppe“ eines Benutzers anzeigen

Get-ADUser Yusuf –Properties primarygroupID,memberof

# Den Benutzer aus einer Gruppe entfernen

Remove-ADPrincipalGroupMembership Yusuf –MemberOf „Gruppe“

# Den Benutzer bis auf die primäre Gruppe, aus allen Gruppen entfernen

Get-ADPrincipalGroupMembership Yusuf | % {Remove-ADPrincipalGroupMembership Yusuf -MemberOf $_}

# Den Benutzer Kaan zu den gleichen Gruppen hinzufügen, in denen Yusuf Mitglied ist

Get-ADPrincipalGroupMembership Yusuf | % {Add-ADPrincipalGroupMembership Kaan -MemberOf $_}

# Alle Benutzerkonten anzeigen, die sich in den letzten 10 Tagen angemeldet haben

$date = (get-date) – (new-timespan –days 10)

Get-ADUser –Filter { lastlogon –gt $date }

Ein anderer Befehl mit dem die Benutzer angezeigt werden, die sich in den letzten 5 Tagen an der Domäne angemeldet haben ist dieser:

Get-ADUser –LDAPFilter „(&(LastLogon>=128812906535515110)(objectCategory=user))“

# Alle Benutzer anzeigen die sich in den letzten 50 Tagen nicht angemeldet haben

$Vorvielentagen = (Get-Date).AddDays(-50)

Get-ADUser -Filter { lastLogonTimeStamp -notlike “*” -or lastLogonTimeStamp -le $Vorvielentagen }

# Alle Benutzerkonten die mehr als vier Mal ihr Kennwort falsch eingegeben haben anzeigen

Get-ADUser –LDAPFilter „(badPwdCount>=4)“

Oder

Get-ADUser –Filter {badPwdCount –ge 4}

# Einen Benutzer deaktivieren

Disable-ADAccount Yusuf

# Einen Benutzer aktivieren

Enable-ADAccount Yusuf

# Einen deaktivierten Benutzer im Container USERS erstellen

New-ADUser Yusuf

# Einen aktivierten Benutzer in der angegebenen OU mit mehreren Werten erstellen

New-ADUser –sAMAccountName „Yusuf“ –UserPrincipalName Yusuf@ad.dikmenoglu.de –givenname “Yusuf” –Surname “Dikmenoglu” –displayName “Yusuf Dikmenoglu” –Name “Yusuf Dikmenoglu” –scriptpath “login.bat” –Enabled $true –Path “OU=<OU>,DC=Domäne,DC=DE” –AccountPassword (ConvertTo-Securestring “Pa$$w0rd!” –asplaintext –Force)

# Ein Benutzerkonto mit allen Eigenschaften kopieren und im Container USERS erstellen

PS C:\> $Groups = Get-ADPrincipalGroupMembership “Yusuf”

PS C:\> Get-ADUser “Yusuf” -Properties * | New-ADUser -Name “Benutzer2″ -Displayname “Benutzer2″ -samaccountname “Benutzer2″ -accountpassword (ConvertTo-SecureString “Pa$$w0rd!” -AsPlainText –Force)

PS C:\>Add-ADPrincipalGroupMembership “Benutzer2″ -memberOf $Groups

# Ein Benutzerkonto nur mit bestimmten Attributen kopieren und im Container USERS erstellen

PS C:\> $Groups = Get-ADPrincipalGroupMembership “Yusuf”

PS C:\> Get-ADUser “Yusuf” -Properties profilPath, scriptPath, accountExpires | New-ADUser -Name “Benutzer2″ -Displayname “Benutzer2″ -samaccountname “Benutzer2″ -accountpassword (ConvertTo-SecureString “Pa$$w0rd!” -AsPlainText –Force)

PS C:\>Add-ADPrincipalGroupMembership “Benutzer2″ -memberOf $Groups

# 50 aktivierte Benutzerkonten in einer bestimmten OU erstellen

(1..50) | Foreach-Object {New-ADUser –sAMAccountname “Benutzer$_” -Name “Benutzer$_” -AccountPassword (ConvertTo-SecureString -AsPlainText “Pa$$w0rd!” -Force) –Enabled $true –Path „OU=<OU>,DC=Domäne,DC=de“}

# Allen Benutzern einer bestimmten OU einen Wert im Feld „Beschreibung“ setzen

Get-ADUser –Filter * -Searchbase „OU=<OU>,DC=Domäne,DC=DE“ | Set-ADUser –description „Wert“

# Die Option „Konto läuft ab am:“ auf den 31. Oktober 2009 setzen

Set-ADUser Yusuf –AccountExpirationDate 01/11/2009

# Die Option „Konto läuft ab“ auf „Nie“ setzen

Clear-ADAccountExpiration Yusuf

# Den Profilpfad, das Anmeldeskript und ein Homelaufwerk für einen bestimmten Benutzer eintragen

Set-ADUser „Yusuf“ –ProfilePath \\Server01\Profiles\%username% -Scriptpath „Login.bat“ –Homedrive „X“ –HomeDirectory „\\Server01\home\Yusuf“

# Einen Benutzer in eine andere OU verschieben

Get-ADUser Yusuf | Move-ADObject –TargetPath „OU=NeueOU,DC=Domäne,DC=de“

# Den relative distinguished name (RDN) eines Benutzers ändern

Rename-ADObject „CN=Yusuf Dikmenoglu,OU=IT,DC=Domäne,DC=de“ –NewName „Yusuf Cool“

# Einen Benutzer löschen

Remove-ADUser Yusuf

# Einen Benutzer ohne Sicherheitsabfrage löschen

Remove-ADUser Yusuf -Confirm:$False

# Mehrere Benutzer anhand eines gemeinsamen Kriteriums löschen

Get-ADUser –Filter {Name –Like „*Dikmenoglu*“} | Remove-ADUser

# Mit dem folgenden Befehl wird die Voreinstellung für neue Benutzer auf einem deutschen DC (auf einem englischen System lautet der LDAP-Pfad …,CN=409,…) auf „Nachname, Vorname“ geändert (die Ansicht im Attribut name). Bestehende Objekte sind davon nicht betroffen.

Set-ADObject “CN=user-Display,CN=407,CN=DisplaySpecifiers,CN=Configuration,DC=Domäne,DC=de” -Partition „CN=Configuration,DC=Domäne,DC=de“ -Replace @{CreateDialog=”%<sn>, %<givenName>”}

Die Voreinstellung für Kontakte wird wie folgt geändert:

Set-ADObject “CN=contact-Display,CN=407,CN=DisplaySpecifiers,CN=Configuration,DC=Domäne,DC=de” -Partition „CN=Configuration,DC=Domäne,DC=de“ -Replace @{CreateDialog=”%<sn>, %<givenName>”}

# Benutzer muss Kennwort bei der nächsten Anmeldung ändern

Set-ADUser –identity Yusuf –ChangePasswordAtLogon $true

# Die Kontooption „Benutzer kann Kennwort nicht ändern“ setzen

Set-ADAccountControl Yusuf -CannotChangePassword $true

Achtung: Ist die Kontooption „Benutzer muss Kennwort bei der nächsten Anmeldung ändern“ aktiviert, kann über dsa.msc nicht zusätzlich die Kontooption „Benutzer kann Kennwort nicht ändern“ aktiviert werden. Was auch verständlich ist, denn diese beiden Optionen widersprechen sich. Ist jedoch die Kontooption „Benutzer muss Kennwort bei der nächsten Anmeldung ändern“ aktiviert und die Kontooption „Benutzer kann Kennwort nicht ändern“ wird über die AD-PowerShell aktiviert, sind anschließend beide Optionen aktiviert!

# Einem Benutzer ein neues Kennwort vergeben

Set-ADAccountPassword –Identity Yusuf -Reset -NewPassword (ConvertTo-SecureString -AsPlainText “Pa$$w0rd!” –Force)

# Die Kontooption „Kennwort läuft nie ab“ bei einem Benutzer- oder Dienstkonto aktivieren

Set-ADAccountControl Yusuf -PasswordNeverExpires $true

# Bei allen Benutzern die Kontooption “Kennwort läuft nie ab” deaktivieren und dafür die Option “Benutzer muss Kennwort bei der nächsten Anmeldung ändern” aktivieren

Get-ADUser -filter * | Set-ADUser -PasswordNeverExpires $false -ChangePasswordAtLogon $true

# Alle Benutzerkonten innerhalb einer bestimmten OU anzeigen, die die Kontooption „Kennwort läuft nie ab“ aktiviert haben

Search-ADAccount -PasswordNeverExpires -SearchBase “OU=EDV,DC=blog,DC=dikmenoglu,DC=de”

Hinweis: Bei Nutzung des Cmdlets Search-ADAccount kann durch die Angabe des Parameters –UsersOnly oder –ComputersOnly die Abfrage entweder nur auf Benutzer- oder Computerkonten beschränkt werden.

# Liefert alle Konten die ein abgelaufenes Kennwort besitzen

Search-ADAccount -PasswordExpired | FT Name,ObjectClass

# Alle Benutzer-, Computer- und Dienstkonten anzeigen, die deaktiviert sind

Search-ADAccount -AccountDisabled | FT Name

# Nur deaktivierte Benutzerkonten einer Domäne anzeigen

Search-ADAccount –AccountDisabled –Usersonly | FT Name

# Lediglich deaktivierte Computerkonten anzeigen. Wenn Clients aus der Domäne entfernt und in eine Arbeitsgruppe hinzugefügt werden, wird das Computerkonto im AD deaktiviert und nicht gelöscht.

Search-ADAccount -AccountDisabled -ComputersOnly | FT Name

# Alle deaktivierten Benutzer einer bestimmten Organisationseinheit (OU) anzeigen

Search-ADAccount -AccountDisabled –Searchbase „OU=<OU>,DC=Domäne,DC=DE | where {$_.ObjectClass -eq ‘user’} | FT Name

# Abgelaufene Benutzerkonten anzeigen

Search-ADAccount –AccountExpired | FT Name

# Alle Benutzerkonten anzeigen, die in den nächsten 60 Tagen ablaufen

Search-ADAccount –AccountExpiring -TimeSpan 60.00:00:00 | FT Name

# Alle Konten anzeigen (auch Computer) die sich in den letzten 60 Tagen nicht angemeldet haben. Bei dieser Abfrage muss sich der Domänenfunktionsmodus mindestens auf der Ebene „Windows Server 2003“ befinden

Search-ADAccount -AccountInactive -TimeSpan 60.00:00:00 | FT Name

# Alle gesperrten Benutzer anzeigen

Search-ADAccount -LockedOut –Usersonly | FT Name

# Einen bestimmten Benutzer entsperren

Unlock-ADAccount –identity <DN des Benutzers>

# Alle Benutzerkonten anzeigen die am 30.08.2009 ablaufen

Search-ADAccount -AccountExpiring -Usersonly -DateTime “8/30/2009″ | FT Name

AD-PowerShell „Gruppenobjekt“ Befehle

Bei der Angabe des <Gruppennamen> können folgende Werte verwendet werden:

- sAMAccountName

– Distinguished Name (DN)

– ObjectSID

– ObjectGUID

Mit dem Cmdlet Get-ADGroup werden standardmäßig folgende Werte angezeigt: DistinguishedName, GroupCategory, GroupScope, Name, ObjectClass, ObjectGUID, sAMAccountName, ObjectSID. Sollen neben diesen Werten noch weitere angezeigt werden, müssen diese mit dem Parameter –Properties angegeben werden. Z.B.: Get-ADGroup <Gruppe> -Properties groupType,member,memberOf,whenCreated,whenchanged

# Alle Eigenschaften einer Gruppe werden mit der Angabe von dem Stern (Wildcard) angezeigt

Get-ADGroup <Gruppe> -Properties *

# Eine globale Sicherheitsgruppe im Container Users erstellen

New-ADGroup -Name “Neue Gruppe” -sAMAccountName NeueGruppe -GroupCategory Security -GroupScope Global -DisplayName “Neue Gruppe” -Path “CN=Users,DC=Domäne,DC=de”

# Eine domänenlokale Sicherheitsgruppe in einer OU erstellen

New-ADGroup -Name “Gruppe” -sAMAccountName Gruppe -GroupCategory Security -GroupScope DomainLocal -DisplayName “Gruppe” -Path “OU=<OU>,DC=Domäne,DC=de”

# Eine universelle Sicherheitsgruppe in einer OU erstellen

New-ADGroup -Name “Gruppe” -sAMAccountName Gruppe -GroupCategory Security -GroupScope Universal -DisplayName “Gruppe” -Path “OU=<OU>,DC=Domäne,DC=de”

# Eine globale Verteilergruppe in der angegebenen OU erstellen

New-ADGroup -Name <Gruppe> -sAMAccountName <Gruppe> -GroupScope Global -GroupCategory Distribution –DisplayName <Gruppe> –Path “OU=<OU>,DC=Domäne,DC=de”

# Alle Gruppen mit dem Gruppentyp “Sicherheit” anzeigen

Get-ADGroup –LDAPFilter „(&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483648))“

Oder

Get-ADGroup –Filter „groupType –band 0x80000000“

# Alle Gruppen mit dem Gruppentyp “Verteiler” anzeigen

Get-ADGroup –LDAPFilter „(&(objectCategory=group)(!groupType:1.2.840.113556.1.4.803:=2147483648))“

# Nur universelle Sicherheitsgruppen anzeigen

Get-ADGroup –LDAPFilter „(&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=-2147483640))“

# Nur domänenlokale Sicherheitsgruppen anzeigen

Get-ADGroup –LDAPFilter „(&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=-2147483644))“

# Nur globale Sicherheitsgruppen anzeigen

Get-ADGroup –LDAPFilter „(&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=-2147483646))“

# Globale Sicherheits- und Verteilergruppen werden mit diesem Befehl angezeigt

Get-ADGroup –LDAPFilter „(&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2))“

# Domänenlokale Sicherheits- und Verteilergruppen zeigt dieser Befehl an

Get-ADGroup –LDAPFilter „(&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=4))“

# Universelle Sicherheits- und Verteilergruppen anzeigen

Get-ADGroup –LDAPFilter „(&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=8))“

# Alle Benutzer anzeigen die als primäre Gruppe „Domänen-Benutzer“ eingetragen haben

Get-ADUser –LDAPFilter „(&(objectCategory=person)(objectClass=user)(primaryGroupID=513))“

# Alle Benutzer anzeigen die als primäre Gruppe NICHT „Domänen-Benutzer“ eingetragen haben

Get-ADUser –LDAPFilter „(&(objectCategory=person)(objectClass=user)(!primaryGroupID=513))“

# Alle direkten und verschachtelten Gruppenmitgliedschaften eines Benutzers anzeigen

Get-ADAccountAuthorizationGroup Yusuf

# Alle direkten Mitglieder einer Gruppe anzeigen

Get-ADGroupMember <Gruppe> | FT Name

# Alle direkten und verschachtelten Mitglieder einer Gruppe anzeigen

Get-ADGroupMember <Gruppe> -Recursive | FT Name -A

# Alle direkten, verschachtelten und aktive (keine deaktivierten) Mitglieder einer Gruppe anzeigen

Get-ADGroupMember <Gruppe> -Recursive | Get-ADUser | Where-Object { $_.Enabled -eq ‘True’ } | FT Name

# Alle für das System wichtigen Gruppen anzeigen

Get-ADGroup -Filter { isCriticalSystemObject -eq $true }

# Eine Gruppe verschieben

Move-ADObject “CN=Gruppe,OU=Techniker,DC=Domäne,DC=de” -TargetPath “OU=NeueOU,DC=Domäne,DC=de”

# Eine Beschreibung für eine Gruppe setzen

Set-ADGroup <Gruppe> -Description “Diese Gruppe darf Benutzer im AD erstellen”

# Eine Verteilergruppe in eine Sicherheitsgruppe ändern

Set-ADGroup <Gruppe> -groupCategory Security

# Den Gruppenbereich einer Gruppe auf Global ändern

Set-ADGroup <Gruppe> –groupScope Global

# Den Gruppenbereich und den Gruppentyp einer Gruppe ändern

Set-ADGroup <Gruppe> –groupScope Universal -groupCategory Security

Anstatt Universal kann Global oder DomainLocal angegeben werden.

# Mitglieder zu einer Gruppe hinzufügen

Add-ADGroupmember <Gruppe> -Member Yusuf,Kaan

# Eine Gruppe löschen

Remove-ADGroup <Gruppe>

# Einen Benutzer aus einer Gruppe entfernen

Remove-ADGroupMember <Gruppe> -Member Yusuf

# Alle direkten Gruppenmitgliedschaften eines Sicherheitsprinzipals (Benutzer, Gruppe, Computer) anzeigen

Get-ADPrincipalGroupMembership <Objekt>

AD-PowerShell „Organisationseinheit“ Befehle

# Mit dem Cmdlet Get-ADOrganizationalUnit werden folgende Werte angezeigt: City, Country, DistinguishedName, LinkedGroupPolicyObjects, ManagedBy, Name, ObjectClass, ObjectGUID, PostalCode, State, StreetAddress. Alle Eigenschaften einer OU lassen sich mit dem Parameter –Properties * anzeigen.

# Alle OUs in einer Domäne anzeigen

Get-ADOrganizationalUnit -Filter {Name -like „*“} | FT Name, DistinguishedName -A

# Den Inhalt einer bestimmten OU anzeigen

Get-ADObject -Filter {Name -Like “*”} -Searchbase „OU=<OU>,DC=Domäne,DC=de“

# Eine OU erstellen. Dabei ist die Option Objekt vor zufälligem Löschen schützen automatisch aktiviert.

New-ADOrganizationalUnit -Name Techniker -Path “OU=IT,DC=Domäne,DC=de”

# Die Option Objekt vor zufälligem Löschen schützen von einer OU entfernen

Set-ADOrganizationalUnit „<DN der OU>“ –ProtectedFromAccidentalDeletion $false

# Die Option Objekt vor zufälligem Löschen schützen auf einer OU aktivieren

Set-ADOrganizationalUnit „<DN der OU>“ –ProtectedFromAccidentalDeletion $true

# Die Option Objekt vor zufälligem Löschen schützen auf allen OUs einer Domäne aktivieren

Get-ADOrganizationalUnit -Filter ‘Name -like “*”‘ | Set-ADOrganizationalUnit -ProtectedFromAccidentalDeletion $true

# Eine OU verschieben

Move-ADObject “aktuelle DN der OU” -TargetPath “Ziel-DN”

Ist die Option Objekt vor zufälligem Löschen schützen aktiviert, erhält man eine Fehlermeldung.

# Eine OU samt dem kompletten Inhalt löschen

Remove-ADOrganizationalUnit Test -Recursive

Ist die Option Objekt vor zufälligem Löschen schützen aktiviert, erhält man eine Fehlermeldung.

# Einen Benutzer aus einer OU löschen

Remove-ADObject „CN=Yusuf Dikmenoglu,OU=IT,DC=Domäne,DC=de“

# Alle Objekte innerhalb einer OU in eine andere OU verschieben

Get-ADObject -Filter {Name -Like “*”} -Searchbase „OU=AlteOU,DC=Domäne,DC=de“ -SearchScope OneLevel | Move-ADObject -TargetPath “OU=NeueOU,DC=Domäne,DC=de”

# Eine OU umbenennen

Rename-ADObject “OU=AlterName,DC=Domäne,DC=de” -NewName <Neuername>

# Eine Beschreibung für eine OU vergeben

Set-ADOrganizationalUnit <DN zur OU> -description <Beschreibung>

AD-PowerShell „Computerobjekt“ Befehle

# Mit dem Cmdlet Get-ADComputer werden diese Werte angezeigt: DistinguishedName, DNSHostName, Enabled, Name, ObjectClass, ObjectGUID, sAMAccountName, ObjectSID, userPrincipalName.

# Alle Computerkonten innerhalb einer Domäne auflisten

Get-ADComputer –Filter {Name –Like “*”}

# Ein Computerobjekt in eine andere OU verschieben

Get-ADComputer <Computername> | Move-ADObject -TargetPath „DN von Ziel-OU“

# Alle Computer anzeigen, die sich seit 180 Tagen nicht am AD angemeldet haben:

Search-ADaccount -AccountInactive -Timespan 180 -ComputersOnly

# Mit dem folgenden Befehl wird die maximale Anzahl an Clients die ein Domänen-Benutzer zur Domäne hinzufügen kann erhöht

Set-ADDomain blog.dikmenoglu.de -Replace @{“ms-ds-MachineAccountQuota”=”333″}

Siehe auch:

Clients in die Domäne hinzufügen

Weitere Informationen:

Active Directory Administration with Windows PowerShell

Die Active Directory-Attribute hinter den Feldnamen

Comments are closed, but trackbacks and pingbacks are open.